مهارات الهاكر وطريق المعرفة : يعتقد البعض أنه بمجرد حصوله علي بعض التطبيقات أو أدوات الهاكرز ” مثل برنامج نجرات “, أنه بذلك أصبح هاكر وقادر علي اختراق الأجهزة واختبار أنظمة الحماية للشركات الكبري والمواقع الالكترونية, وهذا الاعتقاد هو في الحقيقه بعيدآ كل البعد عن الصحة, ولهذا دعونا من خلال هذه التدوينة نتعرف علي المهارات الأساسية للهاكرز.

مهارات الهاكر الأساسية :

هناك 4 مهارات أساسية من مهارات الهاكر التي يجب أن تتقنها كمرحلة أولي للدخول في هذا المجال وهي :

1- تعلم البرمجه.

2- الحصول على أحد أنظمة يونكس مفتوحة المصدر و تعلم كيفية تشغيله و استخدامه. ” تعرف علي توزيعات لينوكس ”

3- تعلم كيفية استعمال الورلد وايد ويب WWW و كيفية كتابة أكواد HTML

4- إذا لم تكن تعرف الإنجليزية، إبدأ في تعلمها من الآن ” شاهد هذا الموضوع عن تعلم الانجليزية“.

2- الحصول على أحد أنظمة يونكس مفتوحة المصدر و تعلم كيفية تشغيله و استخدامه. ” تعرف علي توزيعات لينوكس ”

3- تعلم كيفية استعمال الورلد وايد ويب WWW و كيفية كتابة أكواد HTML

4- إذا لم تكن تعرف الإنجليزية، إبدأ في تعلمها من الآن ” شاهد هذا الموضوع عن تعلم الانجليزية“.

طريقة تفكير الهاكر مطلوبة و لكنها لا تغني عن المهارات الأساسية التي يجب أن تتوفر لديه قبل أن يستطيع أي شخص أن يلقبه بلقب هاكر.

هذه المهارات تتغير ببطئ عما قبل مع مرور الزمن و مع خلق التكنولوجيا لمهارات جديده. فمثلا كانت هذه المهارات من قبل تتضمن تعلم لغة الآلة و مؤخرا تضمنت كتابة HTML. بالنسبة للوقت الحالي فهذه المهارات تتضمن ما هو أكثر من ذلك …

1- تعلم البرمجه :

هذه بالتأكيد هي أول مهارات الهاكر الأساسية. فإذا لم تكن تعلم أي من لغات الحاسب الآلي أنصحك بالبدأ بتعلم لغة python فهي سهلة التعلم للمبتدئين ويوجد لها وثائق تعليمية جيده. و بالرغم من كونها لغة جيده للبدأ بها فهي ليست لعبة بل انها لغة قوية و مناسبة للمشاريع الكبيرة. ولكي تتعرف أكثر لماذا لغة البايثون أنصحك بقراءة هذا المقال التفصيلي عن مميزات هذه اللغة. كما يوجد أيضآ دروس تعليمية ممتازه تجدها على موقع بايثون الرسمي. ويمكنك زيارتها من خلال هذا الرابط.

الجافا هي لغة برمجة جيده جدآ ويعتبر تعلمها من مهارات الهاكر الأساسية. هي أصعب من البايثون أينعم و لكنها تنتج كود أسرع من البايثون. برأي انها تمثل أفضل اختيار ثاني لك. للأسف فالتطبيق المرجع الخاص بشركة صن مازال غير حر. و لكن ليست هذه المشكلة في لغة الجافا نفسها حيث يوجد مترجمين عاليي الجودة و مفتوحين المصدر للجافا. المشكلة الحقيقية تكمن في المكتبات التي تأتي مع لغة البرمجة. المكتبات مفتوحة المصدر أقل جودة من الخاصه بشركة صن. لذلك فإذا اخترت تعلم الجافا قم بالتعلم بواسطة أحد التطبيقات مفتوحة المصدر بدلا من الاعتماد على تطبيق صن المغلق المصدر.

مهارات الهكر في تعلم البرمجة :

اعلم أنك لن تصل إلى مستوى الهاكر أو حتى المبرمج إذا تعرفت على لغة برمجة واحده أو اتنتين فهي أحد أعمدة اكتساب مهارات الهاكر.

يجب أن تتعلم كيفية التفكير في المشاكل البرمجية بشكل عام. مستقلا عن أية لغة برمجة. لكي تصبح هاكر وتكتسب مهارات الهاكر يجب أن تصل إلى مستوي حيث يمكنك تعلم لغة برمجة في أيام عن طريق ربط ما هو موجود في كتيب هذه اللغه بما تعرفه انت مسبقا. و هذا يعني تعلمك للعديد من لغات البرمجة.

اذا بدأت في التعمق في برمجة جدية فسوف يجب عليك تعلم لغة السي، قلب نظام التشغيل يونكس. لغة السي++ قريبه جدا من لغة السي، إذا تعلمت واحده فسوف يصبح من السهل عليك تعلم الأخرى. ليست أي منهما الاختيار الصحيح لكي تبدأ به. في الحقيقة كلما استطعت الابتعاد عن البرمجة بالسي كلما أصبحت أكثر انتاجية.

لغة السي هل هي بهذه الأهمية ؟

السي لغة قوية و موفرة لمصادر جهازك ولكن لكي توفر السي هذه الميزة يتوجب عليك عمل العديد من الوظائف بنفسك للتحكم في المصادر ( كالذاكرة مثلا). كل هذه الشيفرة البرمجية تزيد من احتمالات الخطأ و سوف تتطلب منك وقت أطول في تتبع الأخطاء بالبرنامج. هذه الميزة ليست في غاية الأهمية هذه الأيام مع وجود أجهزة قوية كالموجودة حاليا. يفضل استخدام لغة برمجة تقوم بإهدار مصادر الجهاز و لكنها ستقوم بتوفير وقتك مثل البايثون.

لغات برمجة أخري :

يوجد لغات أخرى تعتبر مهمة لاكتساب مهارات الهاكر من ضمنها البيرل و ليسب. البيرل مهمة لأسباب عملية، فهي تستخدم للصفحات الديناميكية و يستخدمها مديرين النظم. لذلك حتى لو لم تتعلم البرمجة بلغة بيرل فعليك أن تستطيع فهم الكود المكتوب بها. يستخدم العديد من المبرمجين البيرل بنفس الصورة التي أقترح عليك استخدام البايثون بها لتجنب البرمجة بالسي عندما لا تحتاج إلى هذا القدر من التحكم في مصادر الجهاز. سوف تحتاج أن تفهم الكود الذي يكتبه هؤلاء المبرمجين.

لماذا لغة ليسب ؟

تستحق لغة ليسب لفت الانتباه لها لسبب مختلف، بسبب التجربة الرائعة التي سوف تحظى بها عندما تصل إلى فهم هذه اللغه. هذه الخبرة سوف تجعلك مبرمج أفضل لباقية حياتك حتى لو لم تستخدم هذه اللغه كثيرا. يمكنك اكتساب خبرة بسيطه ببساطه عن طريق كتابة أو تعديل بعض الأنماط لمحرر النصوص emacs.

5 لغات يجب تعلمهم :

أفضل اختيار بالطبع أن تتعلم الخمس لغات. البايثون، السي، السي++، الجافا، البيرل، و الليسب. إلى جانب أنهم أهم اللغات للهاكرز فهم يمثلون تعريف بأكثر من تقنية برمجية و كل منهم سوف يعلمك شئ ذو قيمة عاليه.

لا يمكنني شرح كيفية تعلم البرمجة في هذا المقال فهي مهارة معقدة. و لكن يمكنني أن أخبرك بأن الكتب و الدورات لن يؤدوا الغرض. الكثير بل معظم الهاكرز علموا أنفسهم بأنفسهم. يمكنك تعلم شيئ بسيط من الكتب و لكن أهم مهارات الهاكر سوف تتعلمها فقط عندما تبدأ بممارسة البرمجة. ما سوف يعلمك بالشكل الصحيح هو

1- قراءة الكود البرمجي.

2- كتابة الكود البرمجي.

لغات البرمجه وتعلم اللغات البشرية :

تعلم البرمجة يكاد يكون مثل تعلم أي لغه بشريه حيث أفضل طريقة لتعلم اللغات البشريه هي قراءة بعض ما هو مكتوب من قبل أساتذة تلك اللغات و كتابة بعض الأشياء بنفسك و قراءة المزيد و كتابة المزيد حتى تبدأ كتاباتك في التطور لتصل إلى المستوى الذي تريده.

كان العثور على كود لبرامج جيده صعبا بسبب وجود عدد بسيط من البرامج حرة المصدر ليتمكن الهاكرز من قرائتها و التعديل بها ولكن هذا الشئ قد تغير تماما الآن فالبرامج و نظم التشغيل و أدوات البرمجة مفتوحة المصدر و المبنية من قبل الهاكرز متوفرة الآن و هذا ما ينقلني للنقطة التالية.

2- الحصول علي أحد أنظمة ليونكس مفتوحة المصدر :

عليك أن تقوم بالحصول على نسخة من نظام التشغيل لينكس أو نظام التشغيل من عائلة BSD و تقوم بتثبيته على جهازك والعمل به.

نعم يوجد أنظمة تشغيل أخرى و لكنها أنظمة مغلقة المصدر و تصل إليك في الشكل النهائي حيث لا يمكنك قراءة الكود المصدري للنظام ولا يمكنك التعديل به. محاولة تعلم الهاك أثناء استخدام نظام التشغيل وندوز أو ماك أو إس يشبه تماما من يحاول تعلم الرقص و هو يرتدي بذله حديدية.

يمكن التعلم باستخدام نظام MacOS X و لكن ليس كل نظام التشغيل مفتوح المصدر لك فسوف تقابل العديد من العقبات. و كن حذر لكي لا يصبح لديك العادة السيئة و هي الاعتماد على الكود مغلق المصدر الخاص بشركة أبل. إذا ركزت على مبادئ اليونكس الموجوده في النظام فسوف تتعلم شيئا مفيداً.

لماذا يونكس ؟

اليونكس هو نظام تشغيل الانترنت. بينما يمكنك تعلم استخدام الانترنت بدون تعلم اليونكس لن يمكنك أن تصبح هاكر انترنت بدون تعلم اليونكس و فهمه. لهذا السبب فثقافة الهاكرز الآن متمركزة بقوة حول اليونكس ” وتعد أحد أعمدة مهارات الهاكر.

لم يكن هذا موجودا من قبل و يوجد بعض الهاكرز القدامى الغير سعيدين بهذا الشئ و لكن الصلة بين اليونكس و الانترنت أصبحت قوية لدرجة أن ميكروسوفت ليست بالقوة الكافية لتضعف هذه الصلة “.

لذلك قم بجلب نظام تشغيل مثل اليونكس، أنا أفضل اللينكس و لكن يوجد أنظمة أخرى ( نعم يمكنك تثبيت نظامي لينكس و نظام وندوز على نفس الكمبيوتر جنبا إلى جنب). تعلم النظام و قم بالعمل عليه و ادخل على الانترنت عن طريقه. إقرأ الكود و عدل به. سوف تحصل على أدوات أفضل بكثير للبرمجة من أي أدوات يمكن أن تراها على نظام التشغيل وندوز. سوف تحصل على المرح و على الكثير من المعلومات أكثر مما تتخيل أثناء استخدامك و سوف تدرك هذا الشيئ عندما تنظر إلى الوراء لترى ما كنت عليه قبل أن تصبح هاكر.

للمزيد عن اليونكس راجع هذا المقال. يمكن أن تراجع أيضا كتاب The Art Of Unix Programming.

الحصول علي نسخة لينوكس :

لكي تحصل على نسخة لينكس راجع هذه التدوينة عن أفضل توزيعات لينوكس للهاكرز وكذلك هذه التدوينة عن أفضل توزيعات اللينوكس للمبرمجين ” وكليهما يحتويان علي روابط تحميل مباشرة “. يمكنك تحميل نسخة لينكس من هناك. بالنسبة للمستخدم الجديد فلا يوجد فرق كبير بين توزيعات اللينكس المختلفه.يمكنك الحصول على المساعده بخصوص نسخ يونكس BSD من الموقع www.bsd.org. حيث يوجد درس عن مبادئ اليونكس و الانترنت.

ملاحظة: لا أنصح بتثبيت اللينكس أو BSD وحدهما على الجهاز إذا كنت مبتدئ. حاول العثور على مجموعة مستخدمي لينكس لتسألهم المساعده.

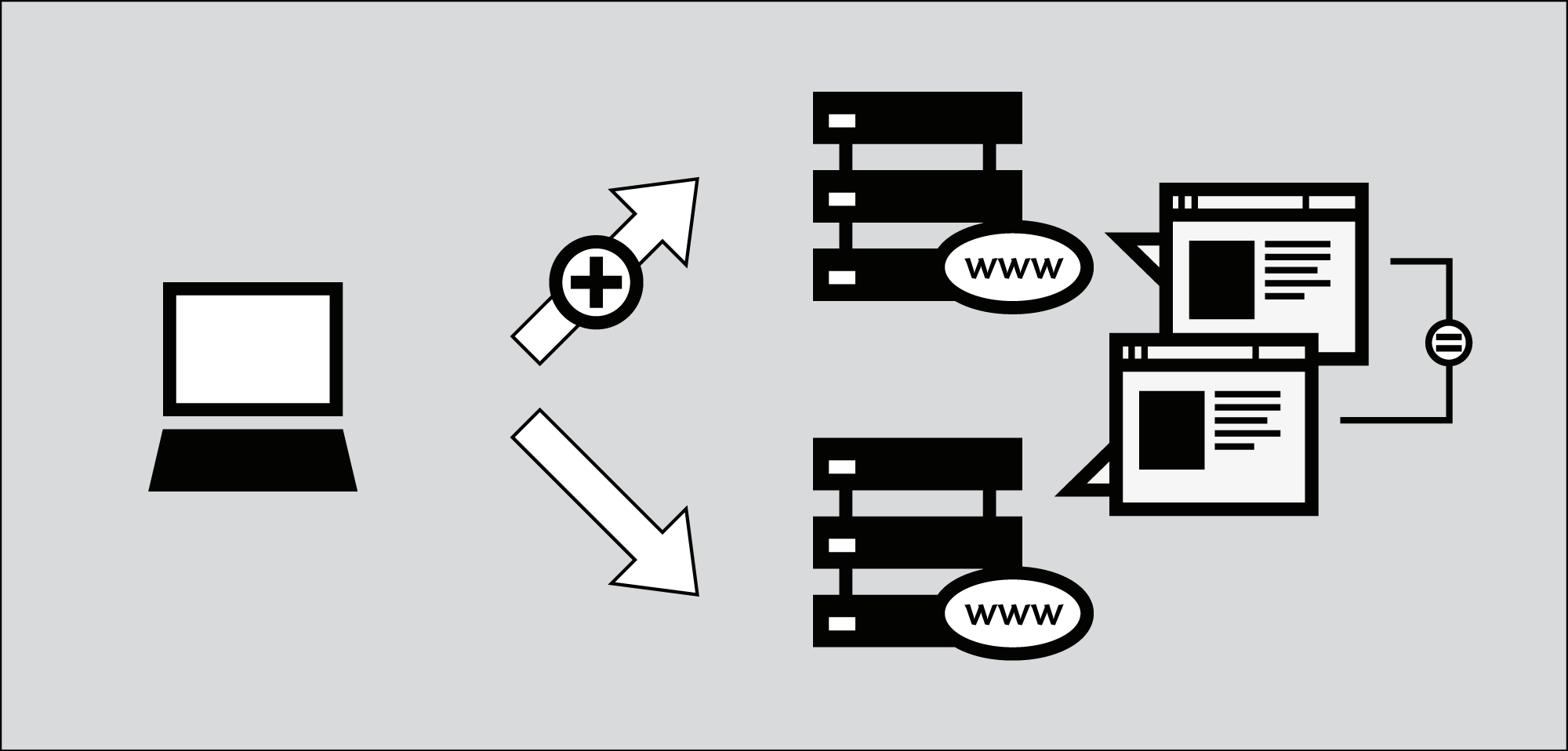

3- تعلم كيفية استعمال WWW و كيفية كتابة HTML :

معظم الأشياء التي يقوم بها الهاكرز ليست واضحه و مرئية لغير الهاكرز مثل مساعدة الجامعات و المصانع و المكاتب على العمل. ماعدا الويب، و هو لعبة الهاكرز البراقه التي حتى السياسيين يعترفون بأنها تحدث تغييرا في العالم و لهذا السبب بالإضافة إلى أسباب لأخرى يجب أن تتعلم كيفية التعامل مع الويب.

لا يعني هذا أن تتعلم كيف تتعامل مع المتصفح ( أي شخص يمكنه فعل هذا) و لكن يجب أن تتعلم كيف تقوم بكتابة صفحات الانترنت بواسطة HTML. إذا لم تكن تعرف كيف تبرمج فعندما تتعلم كتابة الصفحات بواسطة HTML سوف تتعلم بعض العادات التي سوف تساعدك على تعلم الأشياء الأخرى. قم ببناء صفحة خاصه بك. حاول دائما أن تستخدم XHTML و هي أفضل من ال HTML التقليدية. يوجد العديد من الدروس التعليمية الجيده على الانترنت، هذا واحد منها http://www.make-a-web-site.com

و لكن بناء صفحة على الانترنت لك ليس كافيا لتصبح هاكر. الويب مليئة بالصفحات الشخصية. معظمهم لا جدوى منهم ولا يوجد بهم أي محتوي ذو قيمة و ذو مظهر أبله. للمزيد عن هذا الموضوع راجع صفحة The HTML Hell Page

لكي يصبح لصفحتك قيمة يجب أن يكون بها محتوى يجذب الانتباه أو مفيد للهاكرز الآخرين. و هذا ينقلنا للنقطة التاليه.

4- إذا لم تكن تعرف الإنجليزية، إبدأ في تعلمها :

الانجليزية هي اللغة المعروفة كلغة أساسية لمجتمع الهاكرز و الانترنت و أنك سوف تحتاجها لكي تستطيع التعامل مع مجتمع الهاكرز.

في حوالي سنة 1991 علمت أن العديد من الهاكرز الذين يتحدثون لغات غير الانجليزي يستخدمون الانجليزية في مناقشاتهم التقنية حتى و لو كانت لغتهم الأم واحده. حيث أن اللغة الانجليزية بها مصطلحات تقنية أغنى من أي لغة أخرى و لهذا فهي أسهل في التخاطب في الأمور التقنية. و لذلك فالكتب المترجمة من الانجليزية إلى لغات أخرى ليست بنفس مستوى الكفاءة.

لينوس تورفالدس و هو فنلندي يقوم بكتابة التعليقات على الكود الذي يكتبه بالانجليزية. قدرته على التحدث بالانجليزية لعبت دورا هاماً في قدرته على العمل مع المجتمع الواسع من المطورين على الانترنت لتطوير اللينكس. و هو مثال جدير أن يحتذى به.

يمكنك الاستعانه بهذه التدوينة لتعلم الانجليزية ” اضغط هنا ”

وإلي هنا وصلنا الي نهاية تدوينة اليوم عن ” مهارات الهاكر الاساسية ” من سلسلة تدوينات كيف تصبح هاكر حقيقي. وموعدنا مع لقاء في التدوينة التاليه بإذن الله.