ما هي كلمة السر تكسير؟

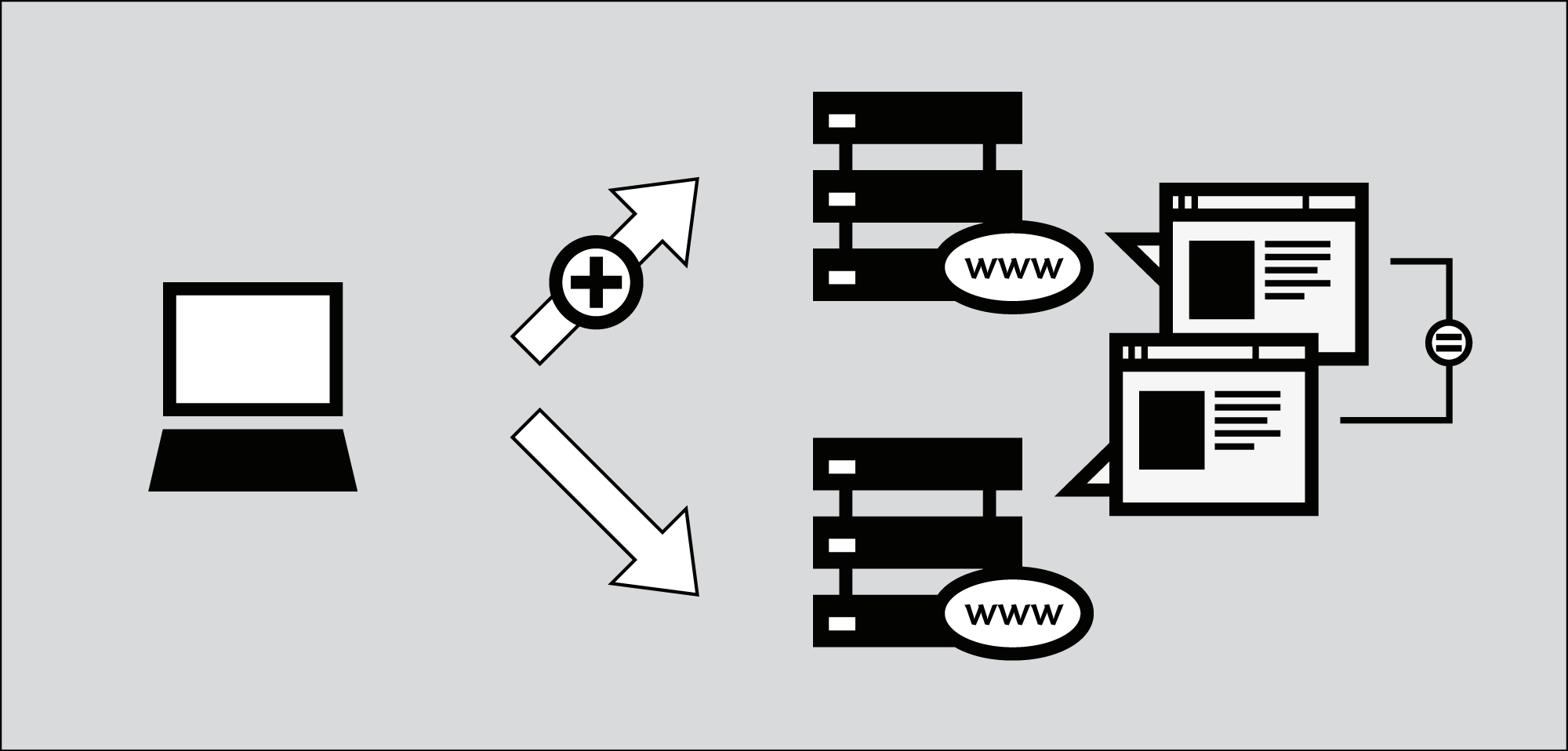

كلمة السر تكسير العملية ينطوي على استرداد كلمة مرور من مواقع التخزين أو من البيانات، وأحالها إلى جهاز كمبيوتر على شبكة الاتصال. كلمة السر تكسير مصطلح يشير إلى مجموعة من التقنيات المستخدمة للحصول على كلمة المرور من نظام بيانات.

الغرض والسبب كلمة السر تكسير يشمل الحصول على وصول غير مصرح به لنظام كمبيوتر أو يمكن أن يكون استرداد كلمة مرور منسية. قد يكون هناك سبب آخر لاستخدام كلمة السر تكسير تقنية لاختبار قوة كلمة المرور لذلك لا يمكن أن الاختراق القراصنة في النظام.

كلمة السر تكسير هو الفكر يؤديها عادة تكرار العملية في الكمبيوتر الذي يتم تطبيق تركيبات مختلفة من كلمة المرور حتى تطابق تام.

القوة الغاشمة تكسير كلمة السر:

كما يمكن أن يشار مصطلح القوة الغاشمة تكسير كلمة السر بالقوة الغاشمة الهجوم. كلمة السر القوة الغاشمة تكسير عملية تخمين كلمة المرور الخاصة بكل منها، وفي هذه العملية برنامج أو أداة إنشاء عدد كبير من مجموعات كلمة المرور. أساسا أسلوب الخطأ ودرب المستخدمة من قبل البرنامج للحصول على معلومات كلمة المرور من النظام.

عادة تستخدم قوة الغاشمة هجوم المتسللين عندما يكون هناك أي فرصة للاستفادة من ضعف نظام مشفر أو بواسطة خبراء التحليل الأمن لاختبار أمان شبكة الاتصال في المنظمة. هذا الأسلوب من كلمة السر تكسير سريع جداً لكلمات مرور مدة قصيرة ولكن لكلمات مرور مدة طويلة عادة ما تستخدم أسلوب

الهجوم القاموس .

الوقت الذي يستغرقه بمرور القوة الغاشمة تكسير البرمجيات الكراك كلمة السر عادة يعتمد سرعة النظام واتصال بالإنترنت.

كلمة السر تكسير الجرافيك:

الجرافيك هو معالجة وحدة، تسمى في بعض الأحيان أيضا وحدة تجهيز مرئي الرسومات. يجب علينا قبل الحديث عن زوجته كلمة السر تكسير بعض التفاهم حول

التجزئات. عندما أدخل المستخدم كلمة المرور معلومات كلمة المرور المخزنة في النموذج من التجزئة الكمبيوتر باستخدام خوارزمية التجزئة ذات اتجاه واحد.

في كلمة المرور هذه تكسير تقنية باستخدام برامج الجرافيك اتخاذ تخمين كلمة مرور وننظر من خلال خوارزمية التجزئة ومقارنتها أو مطابقته مع التجزئات القائمة حتى تطابق تام.

الجرافيك يمكن تنفيذ وظائف حسابية بالتوازي مع زوجته لديها مئات الجوهر الذي يعطي ميزة هائلة في تكسير كلمة مرور. الجرافيك أسرع بكثير من وحدة المعالجة المركزية لذلك وهذا هو السبب في استخدام GPU بدلاً من CPU.

كودا كلمة السر تكسير:

كودا حساب “بنية الجهاز الموحدة” هو نموذج لبرمجة ومنصة تقوم بإجراء العمليات الحسابية في موازاة ذلك، تم إنشاؤها بواسطة NVIDIA لمعالجة الرسومات.

يتضمن “كلمة مرور كودا” تكسير تكسير كلمات المرور باستخدام بطاقة الرسومات التي لها شريحة الجرافيك, الجرافيك يمكن تنفيذ وظائف حسابية بالتوازي وبسرعة تكسير كلمة مرور بشكل أسرع من وحدة المعالجة المركزية. وقد زوجته العديد من رقائق 32 بت على ذلك أن القيام بهذه العملية بسرعة كبيرة.

ونحن يمكن الوصول بسهولة إلى كودا من خلال المكتبات، والتوجيهات، ومع المساعدة من لغات برمجة مختلفة تتضمن C، c + +، وفورتران.

أدوات تكسير كلمة السر

أدناه هي قائمة Top10 كلمة السر تكسير الأدوات.

1-قابيل و Abel: الأعلى كلمة السر تكسير أداة لنظام التشغيل Windows

كين & Abel واحد من أعلى أداة تكسير لكلمة السر تكسير واستعادة كلمة السر لنظام التشغيل Windows.

كين & Abel يمكن استخدام تقنيات هجوم القاموس، القوة الغاشمة والهجمات تحليل الشفرات لكسر كلمات المرور المشفرة. حتى أنه يستخدم فقط ضعف النظام لكسر كلمة السر. واجهة المستخدم الرسومية لبرامج بسيطة وسهلة الاستعمال جداً. ولكن توافر الحد، الأداة الوحيدة المتاحة للأنظمة النافذة على أساس. كين & Abel أداة لديها العديد من الميزات الجيدة التي تناقش أدناه بعض من ميزات أداة:

ميزات قابيل & Abel:

- تستخدم لتكسير WEP (الخصوصية المكافئة المثير)

- لدينا القدرة على تسجيل المحادثة عبر الإنترنت

- استخدام سيارة الأجرة “الشم كلمة مرور شبكة الاتصال”

- القدرة على حل عناوين IP إلى mac.

- يمكن الكراك فيريتي تجزئة بما في ذلك تجزئات LM و NT التجزئات PIX ودائرة الرقابة الداخلية، التجزئات RADIUS، RDP كلمات المرور والكثير أكثر من ذلك.

الموقع للتحميل:

2-جون السفاح: منصة متعددة وقوية ومرنة كلمة السر تكسير أداة

يوحنا الخارق هو مجاني متعدد أو المرور عبر منصة تكسير البرمجيات. منصة متعددة تسمى به كما أنه يجمع بين مختلف كلمة السر تكسير الميزات في حزمة واحدة.

فإنه يستخدم في المقام الأول لكلمات المرور UNIX الضعيفة الكراك ولكن أيضا متاح لينكس، ماك، ويندوز. ونحن تشغيل هذا البرنامج ضد التشفير مرور مختلفة بما في ذلك العديد من التجزئات كلمة المرور التي توجد عادة في إصدارات مختلفة من UNIX. هذه التجزئة هي DES، تجزئة LM ويندوز نت/2000/إكس بي/2003، MD5، والمؤسسة.

ميزات جون السفاح

- داعمة مع كلمة السر القوة الغاشمة تكسير و قاموس الهجمات

- منصة متعددة

- متوفر مجاناً للاستخدام

- كما يتوفر إصدار برو مع ميزات إضافية

الموقع للتحميل:

3-ايركراك: أداة سريعة وفعالة WEP/WPA تكسير

ايركراك الجمع بين أدوات مختلفة تستخدم وأي فأي، كلمات مرور WEP و WPA تكسير. مع المساعدة من هذه الأدوات يمكن أن الكراك كلمات مرور WEP/WPA بسهولة وفعالية

يمكن استخدام القوة الغاشمة وهجوم FMS، وتقنيات

قاموس الهجمات لكسر كلمات مرور WEP/WPA. أساسا أنه يجمع ويحلل الحزم مشفرة ثم استخدام أداة مختلفة الكراك كلمة السر من الحزم. رغم ايركراك متوفرة لنظام التشغيل Windows ولكن هناك قضايا مختلفة مع هذا البرنامج إذا نحن نستخدم هذا في بيئة Windows، لذا فمن الأفضل عندما نستخدمها في بيئة لينكس.

ميزات ايركراك

- داعمة مع القوة الغاشمة و قاموس الهجمات تكسير تقنيات

- متاح ويندوز لينكس

- المتوفرة في القرص المضغوط لايف

الموقع للتحميل:

4-التتراهيدروكانابينول هيدرا: التكسير مصادقة شبكة خدمات داعمة، متعددة

التتراهيدروكانابينول هيدرا أداة تكسير كلمة مرور شبكة اتصال سريعة عشاء. ويستخدم شبكة لكسر كلمات السر الأنظمة البعيدة.

ويمكن استخدامه لكسر كلمات سر بروتوكولات مختلفة بما في ذلك HTTPS، HTTP، FTP, SMTP، سيسكو، السير الذاتية، SQL، إلخ SMTP. سوف تعطيك خيار أن قد تقوم أنت بتوفير ملف قاموس الذي يحتوي على قائمة بكلمات السر المحتملة. فمن الأفضل عندما نستخدمها في بيئة لينكس.

ميزات من التتراهيدروكانابينول هيدرا

- سرعة تكسير

- متاحة لويندوز، لينكس، سولاريس ونظام التشغيل العاشر

- يمكن إضافة وحدات جديدة بسهولة لتعزيز الميزات

- داعمة مع القوة الغاشمة و قاموس الهجمات

الموقع للتحميل:

5-رينبووكراك: ابتكار جديد في التكسير تجزئة كلمة مرور

يستخدم برنامج RainbowCrack الجداول قوس قزح لصدع التجزئة، وبعبارة أخرى يمكن أن نقول أنه يستخدم عملية تجارية ذاكرة الوقت على نطاق واسع لتكسير كلمة السر فعالة وسريعة.

لارجيسكاليتيميميموريتراديوف عملية الحوسبة جميع التجزئات ونص عادي باستخدام خوارزمية تجزئة محددة. بعد العمليات الحسابية، يتم تخزين النتائج التي تم الحصول عليها في الجداول يسمى جدول قوس قزح. عملية إنشاء الجداول قوس قزح وقتاً طويلاً جداً ولكن عندما يعمل البرنامج القيام به سريعة جداً.

كلمة السر تكسير استخدام الجدول قوس قزح أسرع من الأسلوب هجوم القوة الغاشمة المعتادة. ومتاحة لنظام تشغيل لينكس وويندوز.

ميزات الكراك قوس قزح

- فيريتي دعم الجداول قوس قزح

- يعمل على ويندوز (إكس بي/فيستا/7/8) لينكس نظم التشغيل (x 86 و x86_64)

- بسيط في الاستخدام

الموقع للتحميل:

6-أفكرك: أداة لتكسير كلمة مرور Windows

أفكرك تستخدم لكسر كلمات مرور المستخدم Windows مع مساعدة الجداول قوس قزح التي تتوفر في قرص مضغوط قابل للتمهيد منه.

Ophcrack خال تماما التنزيل، وكلمة السر المفرقع يستخدم الجداول قوس قزح لكسر كلمات مرور المستخدم Windows يستند إلى Windows. أنها عادة الشقوق LM و NTLM التجزئات. برامج واجهة المستخدم الرسومية بسيطة ويمكن تشغيله على أنظمة أساسية مختلفة.

ميزات أفكرك

- المتوفرة لنظام التشغيل Windows ولكن أيضا متاح لينكس، ماك، يونيكس، نظام التشغيل العاشر

- استخدامات تجزئات LM Windows وتجزئات NTLM لنظام التشغيل Windows vista.

- قوس قزح الجداول المتاحة مجاناً وبسهولة لنظام التشغيل Windows

- لتبسيط عملية تكسير “يعيش مؤتمر نزع السلاح” متاح

الموقع للتحميل:

7-بروتوس: مفرقعة هجوم قوة الغاشمة للأنظمة البعيدة

بروتوس هو الأسرع والأكثر مرونة، والأكثر شعبية البرمجيات المستخدمة لكسر كلمات السر النظام البعيد. تخمين كلمة المرور من خلال تطبيق التباديل المختلفة أو باستخدام قاموس.

يمكن استخدامه لمختلف بروتوكولات شبكة الاتصال بما في ذلك HTTP و FTP، IMAP، NNTP وانواع أخرى مثل الشركات الصغيرة والمتوسطة، إلخ Telnet. كما أنه يتيح لك مرفق لإنشاء نوع المصادقة الخاصة بك. ويشمل أيضا خيارات إضافية للتحميل، واستئناف، حيث يمكن أن يكون مؤقتاً عملية عند الحاجة ويمكنك استئناف العملية عندما تريد.

أنها الوحيدة المتاحة لأنظمة تشغيل windows. أداة لها قيد التي لم تستكمل منذ عام 2000.

ميزات بروتوس

- المتاحة لنظام التشغيل Windows

- يمكن استخدامها مع مختلف بروتوكولات الشبكة

- أداة لديها العديد من الميزات الإضافية جيدة

- دعم الوكيل جورب لجميع أنواع المصادقة

- القدرة على معالجة الأخطاء والاسترداد

- محرك المصادقة مرحلة متعددة

الموقع للتحميل:

8-L0phtCrack: أداة ذكية لاستعادة كلمة السر ويندوز

تماما مثل OphCrack أداة L0phtCrack أيضا أداة استرداد كلمات مرور Windows يستخدم التجزئات لكسر كلمات السر، مع ميزات إضافية للقوة الغاشمة و

قاموس الهجمات.

عادة مكاسب الوصول إلى هذه التجزئات من الدلائل أو شبكة اتصال ملقمات وحدات التحكم بالمجال. وهو قادر على القيام باستخراج تجزئة من 32 و 64 بت ويندوز نظم، خوارزميات متعددة المعالجات، الجدولة، ويمكن أيضا إجراء فك وشبكات الرصد. بعد هو لا يزال أسهل لاستخدام كلمة مرور التدوين والانتعاش البرمجيات المتاحة.

ميزات L0phtCrack

- متاح لويندوز إكس بي، الإقليم الشمالي، 2000، 2003 الخادم، وخادم 2008

- يمكن أن تعمل في كلا البيئتين 64 و 32 بت

- ميزة إضافية لروتين جدول التدقيق على أسس شهرية يوميا أو أسبوعيا،

- بعد تشغيل هو تقديم “ملخص التدقيق” الكامل في صفحة التقرير

الموقع للتحميل:

9-بودومب: أداة استعادة كلمة السر ويندوز

بودومب هو فعلا مختلف برامج Windows التي يتم استخدامها لتوفير

LM و NTML التجزئات لنظام حسابات المستخدمين.

بودومب كلمة السر المفرقع قادر على استخراج تجزئات LM NTLM و LanMan من الهدف في Windows، وفي حالة إذا تم تعطيل

سيسكي ، البرمجيات لديه القدرة على استخراج في هذا الشرط.

البرنامج هو التحديث مع ميزة إضافية لعرض تاريخ كلمة المرور إذا كان التاريخ متاح. ستتوفر البيانات المستخرجة في شكل متوافق مع L0phtcrack.

مؤخرا هو تحديث البرامج إلى صيغة جديدة تسمى فجدومب، بودومب لا تعمل جيدا عندما يتم تشغيل أي برنامج مكافحة الفيروسات.

ميزات بودومب

- المتوفرة لنظام التشغيل Windows XP، 2000

- تتوفر ميزة إضافية قوية في الإصدار الجديد من بودومب

- القدرة على تشغيل متعددة مؤشرات الترابط

- ويمكن أن تؤدي كاتشيدومب (تفريغ بيانات الاعتماد تحطمت) وبستجدومب (تفريغ التخزين المحمي)

الموقع للتحميل:

10-ميدوسا: كلمة مرور شبكة الاتصال السريع تكسير أداة

ميدوسا نظم بعد كلمة السر أداة تكسير تماما مثل التتراهيدروكانابينول هيدرا لكن استقراره، والقدرة على الدخول بسرعة أفضل له أكثر من التتراهيدروكانابينول هيدرا.

أنها القوة الغاشمة سريعة، أداة موازية ونمطي. يمكن تنفيذ البرامج هجوم القوة الغاشمة ضد متعددة المستخدمين والمضيفين، وكلمات المرور. وهو يدعم العديد من البروتوكولات بما في ذلك وكالة فرانس برس، HTTP، والسير الذاتية، IMAP، بروتوكول نقل الملفات، سة، SQL، POP3 و Telnet وفنك إلخ.

يمنع هذه الميزة دون داع، ميدوسا أداة تستند إلى pthread مكررة من المعلومات. كافة الوحدات النمطية المتوفرة كملف مستقل من وزارة الدفاع، ذلك أي تعديل مطلوب لتوسيع القائمة التي تدعم خدمات الغاشمة مما أجبر الهجوم.

ميزات ميدوسا

- المتاحة لنظام التشغيل Mac OS X وبي إس دي، ويندوز و SunOS

- قادرة على أداء مؤشر الترابط على أساس التجارب المتوازية

- ميزة جيدة لإدخال المستخدم مرونة

- بسبب سرعة المعالجة المتوازية لتكسير سريع جداً

الموقع للتحميل: